Korábban a hogyan engedélyezheti az SSH hozzáférését a Cisco kapcsolóhoz -ről írtam a GUI-felület beállításának engedélyezésével. Ez nagyszerű, ha a CLI kapcsolóját titkosított kapcsolaton keresztül szeretné elérni, de továbbra is csak felhasználónévre és jelszóra támaszkodik.

Ha ezt a kapcsolót nagyon érzékeny hálózatban használja, akkor nagyon fontos biztonságos, akkor érdemes fontolóra venni a nyilvános kulcsú hitelesítés engedélyezését az SSH-kapcsolaton keresztül. Valójában a maximális biztonság érdekében engedélyezheti a felhasználónév / jelszó és a nyilvános kulcsú hitelesítést a kapcsolóhoz való hozzáféréshez.

Ebben a cikkben megmutatom, hogyan engedélyezheti a nyilvános kulcsú hitelesítést az SG300 Cisco kapcsolóján és hogyan hozhat létre nyilvános és privát kulcspárokat a puTTYGen használatával. Majd megmutatom neked, hogyan lehet bejelentkezni az új kulcsokkal. Ezenkívül megmutatom, hogyan kell beállítani, hogy csak a kulcsot használhassa a bejelentkezéshez, vagy arra kényszerítse a felhasználót, hogy beírja a felhasználónevet / jelszót a magánkulcs használatával.

Megjegyzés: Mielőtt elkezdené ezt a bemutatót, győződjön meg róla, hogy már engedélyezte az SSH szolgáltatást a kapcsolón, amelyet fent említett előző cikkemben említettem.SSH felhasználói hitelesítés engedélyezése nyilvános kulcson keresztül

Összességében a nyilvános kulcsú hitelesítésnek az SSH-hoz való működésének folyamata egyszerű. Az én példámban megmutatom, hogyan lehet engedélyezni a funkciókat a webes GUI használatával. Megpróbáltam használni a CLI felületet, hogy engedélyezhessem a nyilvános kulcsú hitelesítést, de nem fogadja el a saját RSA kulcs formátumát.

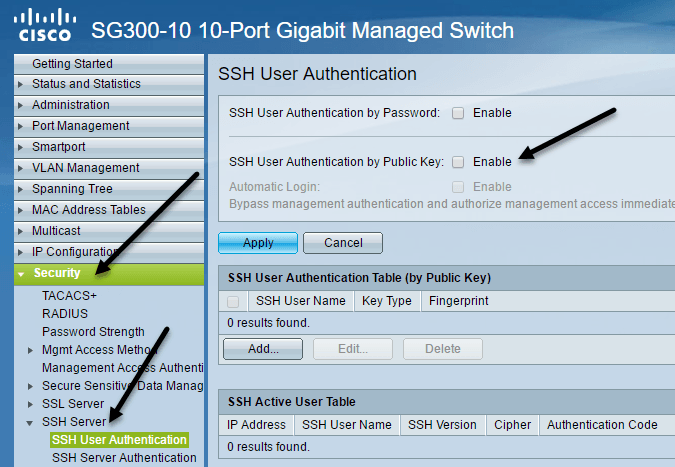

Ha megkapom ezt a munkát, frissítem ezt a bejegyzést a CLI parancsokkal, el fog végezni, amit most a grafikus felhasználói felületen keresztül fogunk végrehajtani. Először kattintson a Biztonság, az SSH-kiszolgálóés végül az SSH-felhasználó hitelesítéselehetőségre.

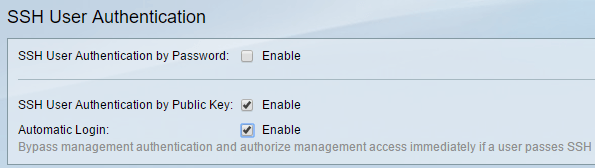

A jobb oldali ablaktáblában menj tovább, és ellenőrizd az Enable mezőt az SSH felhasználói hitelesítés nyilvános kulcs mellett. Kattintson a Alkalmazgombra a módosítások mentéséhez. Az Automatikus bejelentkezésmelletti Engedélyezésgomb ne ellenőrizze, ahogyan ezt később elmagyarázom.

Most hozzá kell adnunk egy SSH felhasználónév. Mielőtt bekerülnénk a felhasználóba, először nyilvános és privát kulcsot kell létrehoznunk. Ebben a példában a puTTYGen programot használjuk, amely a puTTY programmal jön létre.

Privát és nyilvános kulcsok generálása

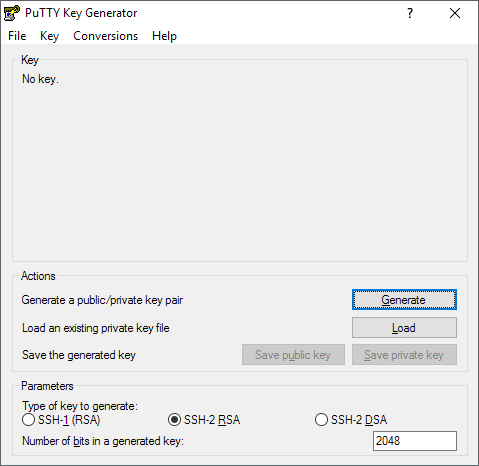

A kulcsok létrehozásához nyissa meg először a puTTYGen . Üres képernyő jelenik meg, és tényleg nem kell megváltoztatnia a beállításokat az alábbi alapértelmezett értékekről.

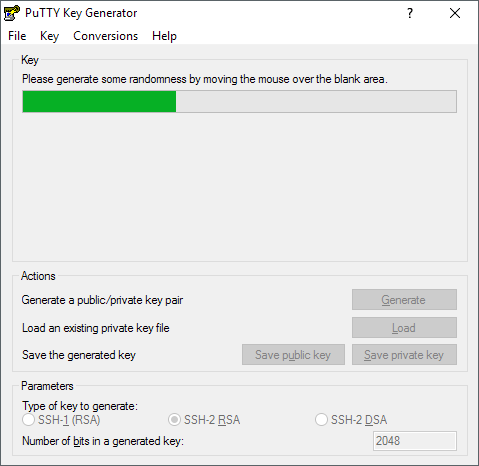

Kattintson a a Generálgombot, majd vigye az egeret az üres terület körül, amíg az előrehaladási sáv teljesen meg nem halad.

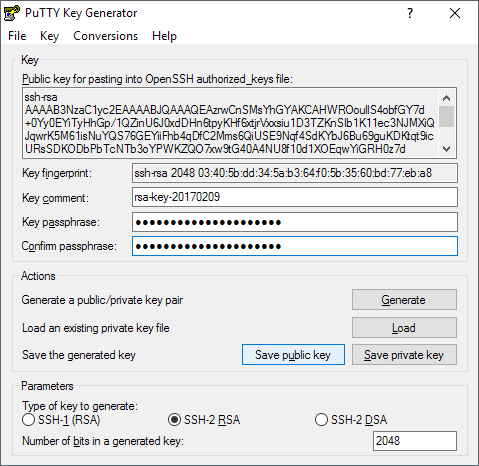

Ha létrejött a kulcs, akkor be kell írnod a jelszót, amely alapvetően olyan, mint a kulcs feloldásához szükséges jelszó.

jó ötlet hosszú jelszó használatára, hogy megvédje a kulcsot a brute-force támadásoktól. Miután kétszer beírta a jelszót, kattintson a Nyilvános kulcs mentéseés a Privát kulcs mentésegombokra. Győződjön meg arról, hogy ezeket a fájlokat biztonságos helyen tárolja, lehetőleg olyan titkosított tartályban, amelyhez jelszó szükséges. Tekintse meg a bejegyzésemet VeraCrypt titkosított kötet létrehozásához használatával.

Felhasználó hozzáadása & amp; Kulcs

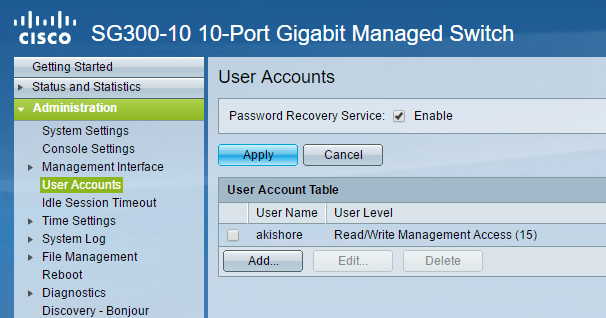

Most vissza az SSH-felhasználó hitelesítésképernyőre, amely korábban volt. Itt választhat két különböző lehetőséget. Először keresse meg a Adminisztráció- Felhasználói fiókokelemet, hogy milyen fiókokat jelentkezzen be.

>Ahogy láthatja, van egy számlám, akishore-nak nevezik a kapcsolódáshoz. Jelenleg használhatom ezt a fiókot a webes GUI és a CLI eléréséhez. Vissza az SSH-felhasználó hitelesítésoldalra, az SSH-felhasználó hitelesítési táblázathoz (nyilvános kulcs)hozzá kell adnia az

Ha ugyanazt a felhasználónevet választja, akkor az Automatikus bejelentkezésstrong>és amikor bejelentkezik a kapcsolóba, egyszerűen be kell írnia a felhasználónevet és jelszót a privát kulcsra, és be kell jelentkeznie.

Ha úgy dönt, hogy másik felhasználónevet választ itt kap egy promptot, ahol be kell írnia az SSH privát kulcs felhasználói nevét és jelszavát, majd meg kell adnia a szokásos felhasználónevét és jelszavát (az Admin - Felhasználói fiókok alatt). Ha extra biztonságot szeretne, használjon másik felhasználónevet, különben csak nevezze el ugyanazt, mint az aktuális.

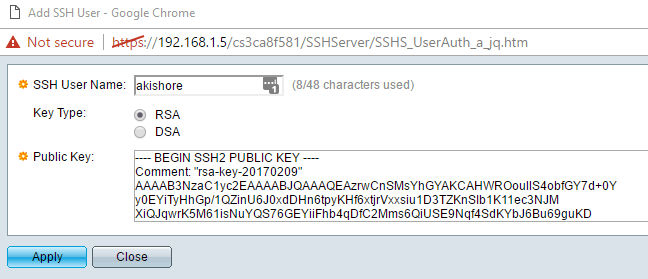

Kattintson a Hozzáadás gombra, és megkapja az SSH felhasználó hozzáadásaablakot.

Győződjön meg róla, hogy a Kulcstípusbeállítás RSA-ra van állítva, SSH kulcsfájl, amelyet korábban mentett egy olyan programmal, mint a Notepad. Másolja át a teljes tartalmat, és illessze be a Nyilvános kulcsablakba. Kattintson a Befejezéslehetőségre, majd kattintson a Bezárásgombra. Sikertüzenet jelenik meg.

h2>

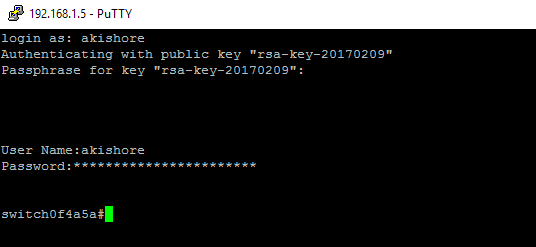

Most mindössze annyit kell tennünk, hogy bejelentkezzünk privát kulcsunk és jelszó segítségével. Ezen a ponton, amikor megpróbál bejelentkezni, kétszer be kell írnia a bejelentkezési adatokat: egyszer a privát kulcs, és egyszer a normál felhasználói fiókhoz. Miután engedélyeztük az automatikus bejelentkezést, csak be kell írnunk a privát kulcs felhasználónevét és jelszavát, és belépünk.

Nyissa meg a puTTY szót, és írja be a kapcsoló IP címét a Host Namejelölőnégyzetet. Ezúttal azonban be kell töltenünk a privát kulcsot a puTTY-ba is. Ehhez bontsa ki a Kapcsolatlehetőséget, majd bontsa ki az SSHelemet, majd kattintson az Authgombra.

s>

Kattintson a Privát kulcsfájl a hitelesítéshezTallózásgombra, és válassza ki a korábban mentett privát kulcsfájlt. Most kattints a Megnyitásgombra a kapcsolat létrehozásához.

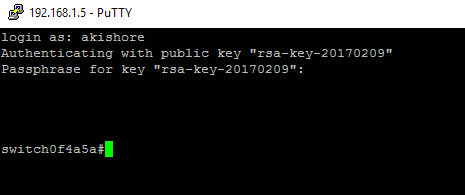

Az első prompt bejelentkezés, és ez lesz az SSH felhasználók által hozzáadott felhasználónév. Ha ugyanazt a felhasználónevét használja, mint a fő felhasználói fiókot, akkor nem számít.

Az én esetemben mindkét felhasználói fiókot akishore-t használtam, de különböző jelszavakat használtam a privát kulcs és a fő felhasználói fiókom számára. Ha tetszik, ugyanazokat a jelszavakat is megteheted, de nincs igazán igazán, különösen akkor, ha engedélyezi az automatikus bejelentkezést.

Most, ha nem akarsz duplázni a bejelentkezéshez, akkor jelölje be az SSH-felhasználó hitelesítésoldala Automatikus bejelentkezésmelletti Engedélyezésjelölőnégyzetet.

Ha ez engedélyezve van, akkor csak be kell írni az SSH felhasználó hitelesítő adatait, és be kell jelentkeznie.

Ez egy kicsit bonyolult, de van értelme, ha játszol vele. Mint korábban említettem, a CLI parancsokat is megírom, ha megkapom a privát kulcsot a megfelelő formátumban. Az itt megadott utasításokat követve az SSH-n keresztüli kapcsolódásnak sokkal biztonságosabbnak kell lennie. Ha problémákba ütközik vagy kérdései vannak, írja be a megjegyzéseket. Enjoy!