A gyökérkészleteket a hackerek arra használják, hogy elrejtsék az eszközön tartós, látszólag nem észlelhető rosszindulatú programokat, amelyek néha több év alatt ellopják az adatokat vagy az erőforrásokat. Ezeket a keylogger módon is felhasználhatják, ahol a billentyűleütéseket és a kommunikációt felmérik, biztosítva a nézőnek adatvédelmi információkat.

Ez a konkrét hackelési módszer sokkal relevánsabbnak bizonyult 2006 előtti időszakban, mielőtt a Microsoft Vista megkövetelte volna a gyártótól, hogy minden számítógép-illesztőprogramot digitálisan aláírjon. A Kernel Patch Protection (KPP) miatt a rosszindulatú szoftverek írták megváltoztatni a támadási módszereket, és csak a közelmúltban, 2018-tól kezdve a Zacinlo hirdetéscsalás művelet segítségével, a rootkit újra bekerült a reflektorfénybe.

A 2006 előtti rootkit készletek mind kifejezetten operációs rendszeren alapultak. A Zacinlo helyzet, a Detrahere malware családból származó gyökérkészlet, még veszélyesebbé tett nekünk egy firmware-alapú rootkit formájában. Függetlenül attól, hogy a rootkit-k az évente megjelenő rosszindulatú programok csak egy százalékát teszik ki.

Ennek ellenére az általuk jelentett veszélyek miatt körültekintő lenne megérteni, hogy miként működik a rootkitek észlelése, amelyek esetleg már beszivárogtak a rendszerbe.

A rootkit-ek észlelése a Windows 10 rendszerben ( -Mélység)

Zacinlo volt valójában majdnem hat éve játszik játékban, mielőtt felfedezték a Windows 10 platformot. A rootkit összetevő nagyon jól konfigurálható volt, és megóvta magát a funkcionalitása szempontjából veszélyesnek ítélt folyamatoktól, és képes volt az SSL kommunikáció megszakítására és visszafejtésére.

Az összes konfigurációs adatát a Windows rendszerleíró adatbázisába titkosítja és tárolja, és amíg a Windows leállt, írjon át egy memóriáról lemezre egy másik névvel, és frissítse a rendszerleíró kulcsát. Ez elősegítette a szabványos víruskereső szoftver általi észlelést.

In_content_1 all: [300x250] / dfp: [640x360]->Ez azt mutatja, hogy a szokásos víruskereső vagy kártevőirtó szoftver nem elegendő a rootkit-ek észleléséhez. Habár van néhány felső szintű kártevőirtó program, amely figyelmeztet a rootkit támadás gyanújára.

A jó víruskereső szoftver öt legfontosabb tulajdonsága

A mai prominens antivírus programok többsége ezen öt figyelemre méltó módszert fogja végrehajtani a rootkit-ek észlelésére.

A Rootkit szkennelése

A rootkit-vizsgálat a legjobb kísérlet a rootkit-fertőzés kimutatására. Az operációs rendszer leggyakrabban nem bízható abban, hogy önmagában azonosítja a gyökérkészletet, és kihívást jelent a jelenlétének meghatározására. A gyökérkészletek mester kémek, szinte minden fordulaton lefedik a nyomvonalaikat, és képesek maradni rejtve maradva.

Ha gyanítja, hogy rootkit vírus támadást történt a gépeden, a felderítés jó stratégiája az lenne, ha kapcsolja ki a számítógépet, és hajtsa végre a szkennelést egy ismert tiszta rendszerből. A gyökérkészlet keresésének egy biztos módja a memóriában levő elemzésnek köszönhetően. A gyökérkészlet nem tudja elrejteni a rendszerének adott utasításokat, mivel végrehajtja azokat a gép memóriájában.

A WinDbg használata rosszindulatú programok elemzésére

A Microsoft Windows biztosította a saját többfunkciós hibakeresési eszközét, amely felhasználható az alkalmazások, illesztőprogramok vagy maga az operációs rendszer szkennelési hibakeresése. Hibakeresni fog a kernel módot és a felhasználói módot, segítséget nyújt az összeomlás elemzéséhez, és megvizsgálja a CPU regisztereket.

Néhány Windows rendszerhez a WinDbg már csomagban van. le kell töltenie a Microsoft Store-ból. A WinDbg előnézet a WinDbg korszerűbb verziója, könnyebbé teszi a szem látványát, gyorsabb ablakokat, komplett szkripteket, és ugyanazokat a parancsokat, bővítményeket és munkafolyamatokat biztosít, mint az eredeti.

Minimálisan a WinDbg segítségével elemezheti a memóriát vagy az összeomlást, beleértve a Blue Screen Of Death (BSOD) fájlt is. Az eredmények alapján megkeresheti a rosszindulatú programok támadásainak mutatóit. Ha úgy érzi, hogy valamelyik programját akadályozhatja a rosszindulatú programok jelenléte, vagy ha a szükségesnél több memóriát használ, létrehozhat egy dump fájlt, és a WinDbg segítségével elemzi.

A teljes memória kiírása jelentős lemezterületet igényelhet, ezért jobb, ha helyette a Kernel-módvagy a Kis memória lerakást hajtja végre. A Kernel-Mode dump tartalmazza a kernel összes memóriahasználatát az összeomlás idején. A Kis memória dump alapvető információkat tartalmaz a különböző rendszerekről, például az illesztőprogramokról, a kernelről és még sok másról, de összehasonlításukban csak apró.

A Kis memória lerakódások sokkal hasznosabbak annak elemzésében, hogy miért történt a BSOD. A rootkit-ek felismeréséhez a teljes vagy a kernel verziója hasznosabb.

Kernel-Mode Dump File létrehozása

A Kernel-Mode dump fájl három módon hozható létre:

A harmadik választással járunk.

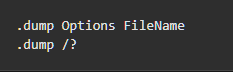

A szükséges dump fájl végrehajtásához csak a következő parancsot kell beírnia a WinDbg Parancs ablakába:

Cserélje ki a FileNamehelyet a dump fájlra, a “?” pedig egy f. Győződjön meg arról, hogy az „f” kisbetűs, különben másfajta dump fájlt hoz létre.

Miután a hibakereső futtatta a pályáját (az első vizsgálat jelentős perceket vesz igénybe), a dump fájl létrehozták, és képesek lesznek elemezni az eredményeket.

A rootkit jelenlétének meghatározása ahhoz, hogy megértsük, mit keresel, például a memória (RAM) használatát, tapasztalat és tesztelés szükséges. Lehetséges, bár kezdőknek nem ajánlott, a rosszindulatú programok felfedezési technikáit tesztelni egy élő rendszeren. Ehhez ismét szakértelemre és alapos ismeretekre van szükség a WinDbg működéséről, hogy ne véletlenül telepítsen élő vírust a rendszerébe.

Biztonságosabb, kezdőbarátabb módszerek vannak a jól ismert rejtett ellenség.

További szkennelési módszerek

A manuális észlelés és a viselkedési elemzés szintén megbízható módszer a rootkit-ek észlelésére. A rootkit helyének felkutatása komoly fájdalmat okozhat, ezért a rootkit célzása helyett inkább rootkit-szerű viselkedést kell keresnie.

A rootkit fájlokat a letöltött szoftvercsomagokban is megnézheti Speciális vagy Egyéni telepítési lehetőségek a telepítés során. A részletekben felsorolt bármilyen ismeretlen fájlt kell keresnie. Ezeket a fájlokat el kell dobni, vagy ha gyorsan megkeresheti a rosszindulatú szoftverekre való hivatkozásokat, akkor

a tűzfalak és azok naplózási jelentései hihetetlenül hatékony módszer a rootkit felfedezésére. A szoftver értesíti Önt, ha a hálózat ellenőrzése alatt áll, és telepítés előtt karanténba kell helyeznie a felismerhetetlen vagy gyanús letöltéseket.

Ha gyanítja, hogy egy gyökérkészlet már megtalálható a számítógépen, belemerülhet a tűzfal naplózási jelentéseibe, és kereshet minden szokásos viselkedést.

A tűzfal naplózási jelentések áttekintése

Lesz át szeretné tekinteni a jelenlegi tűzfal naplózási jelentéseket, és olyan nyílt forrású alkalmazást készít, mint például az IP forgalom kém, a tűzfal naplózási szűrési képességeivel, ez egy nagyon hasznos eszköz. A jelentések megmutatják, mi szükséges ahhoz, hogy támadás bekövetkezzen.

Ha nagy hálózattal rendelkezik önálló kilépési szűrő tűzfal, akkor az IP Traffic Spy-ra nincs szükség. Ehelyett a tűzfalnaplók segítségével látnia kell a hálózaton lévő összes eszköz és munkaállomás bejövő és kimenő csomagjait.

Ha otthoni vagy kisvállalkozási környezetben tartózkodik, használhatja a modemet , amelyet az internetszolgáltató biztosít, vagy ha van ilyen, akkor személyes tűzfalat vagy útválasztót biztosít a tűzfalak naplóinak feltöltéséhez. Ön képes azonosítani az azonos hálózathoz csatlakoztatott eszközök forgalmát.

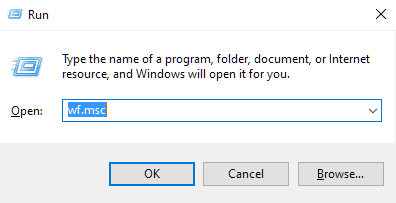

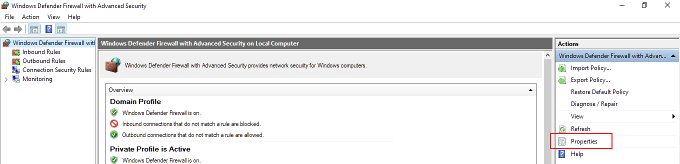

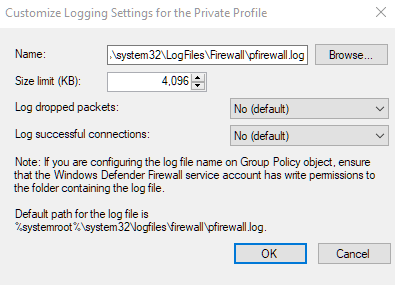

Hasznos lehet a Windows tűzfal naplófájljainak engedélyezése. Alapértelmezés szerint a naplófájl le van tiltva, ami azt jelenti, hogy nincs információ vagy adat írva.

Vigyázzon a naplófájlokban szokatlan dolgokra. Még a legkisebb rendszerhiba is jelzi a rootkit fertőzést. A túlzott CPU- vagy sávszélesség-használat mentén valami nagy figyelmeztetés lehet, ha nem fut valami túl igényes vagy egyáltalán nem.