A vírusok kifinomultabbak lettek, és az ellenük való leküzdésre tervezett biztonsági funkciók is. A kernel módú, hardver által kikényszerített veremvédelem egy másik ilyen fejlett védelem a Windows 11 rendszerben.

A név falat lehet, de technikai értelemben pontosan leírja a biztonsági funkció funkcióját. De mit jelent ez egyszerű angol nyelven? Egyáltalán szükséges? Nézzük meg.

A verempuffer túlcsordulása

Mielőtt megértené, mit tesz a hardver által kényszerített veremvédelem, meg kell értenie, mik azok a verempuffer túlcsordulási támadások, mert ez ellen próbál védekezni. És mielőtt felfoghatná ezt, meg kell értenie, mit is jelent a verem.

A legegyszerűbben a verem az aktív program által használt memóriacímekre utal. Minden futó folyamathoz vagy alkalmazáshoz hozzá van rendelve egy verem, beleértve a rendszerfolyamatokat is. Az adatok írása és olvasása ebből a veremből történik, elkülönítve a memóriát használó többi folyamattól.

De néha a dolgok elromlanak, és egy program kicsúszik a körülhatárolt veremből. Ezt Stack Overflow hibának hívják, és mindenféle furcsa viselkedéshez vezethet, mivel a folyamat megpróbálja beolvasni a nem neki szánt adatokat.

Mik azok a verempuffer túlcsordulási támadások?

Eddig a veremtúlcsordulásról nem szándékos hiba kapcsán beszéltünk. De ezt a jelenséget szándékosan is ki lehet használni programok és folyamatok vezérlésére úgy, hogy váratlan bemenetekkel táplálják őket.

Az ilyen memóriatámadásokat – más néven Return-Oriented Programming vagy ROP támadásokat – a program meglehetősen nehezen észleli, mivel éppen az a memória, amelyből az utasításokat olvassa, sérül. Különösen akkor, ha a szóban forgó program egy alapvető rendszerfolyamat, amely nem támaszkodhat semmilyen más alacsony szintű programra, hogy ellenőrizze magát.

Ez a verempuffer-túlcsordulási támadásokat a kiberfenyegetések nagyon veszélyes kategóriájává teszi. Az egyiket az új vírusok hulláma használja ki.

A megoldás: Kernel módú, hardveres veremvédelem

Beszéltünk már arról, hogy a rendszerfolyamatok önmaguk összehasonlításához szükséges alacsony szintű kiindulási szint hiánya ugyanolyan sebezhetővé teszi őket a puffertúlcsordulási támadásokkal szemben, mint egy normál alkalmazás. De mi van akkor, ha magában a mögöttes hardverben meg tudnánk határozni az alapvonalat?.

Pontosan ezt teszi a Kernel módú, hardver által kényszerített veremvédelem. A virtualizáció segítségével a CPU el van szigetelve a számítógépén futó alkalmazásoktól és folyamatoktól, így megvédi a memória manipulációi által okozott manipulációtól.

Ennek az az oka, hogy a veremcímek egy párhuzamos Shadow veremben is tárolódnak, amely nincs kitéve a számítógép többi részére. Valahányszor egy kernel módú folyamat (alapvetően alacsony szintű rendszerfunkciók) információt olvas be, a cím megerősítésre kerül az árnyékveremben tárolt másolattal is. Eltérés esetén a folyamat leáll.

Mik a követelmények a hardver által kikényszerített veremvédelem futtatásához a számítógépen?

A speciális hardverfüggőségekkel rendelkező, alacsony szintű szolgáltatásnak ez a továbbfejlesztett veremvédelem komoly hardverkövetelményeket támaszt. Csak a legújabb CPU-virtualizációs funkciókat támogató processzorok hajthatják végre ezt a biztonsági intézkedést.

Az Intel esetében ez a Control-Flow Enforcement Technology (CET) technológiát jelenti, míg az AMD egyszerűen AMD árnyékveremnek nevezi. Még akkor is, ha processzora támogatja ezt a funkciót, a CPU virtualizációt és a memóriaintegritást engedélyezni kell, hogy érvénybe lépjen.

Ne feledje azonban, hogy a virtualizációval kapcsolatos biztonsági funkciók szintén kis mértékben befolyásolhatják a számítógép teljesítményét. Elsősorban ez az oka annak, hogy ezek a funkciók általában nincsenek alapértelmezés szerint engedélyezve.

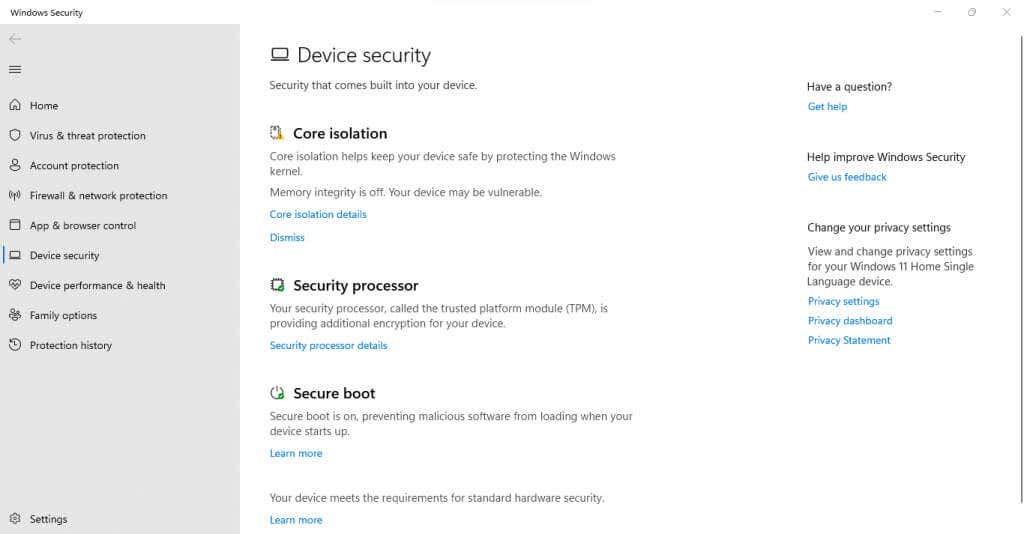

Mi a teendő, ha a kernel módú hardver által kényszerített veremvédelem ki van kapcsolva?

Sok oka lehet annak, hogy a kernel módú, hardver által kényszerített veremvédelem le van tiltva a számítógépén. Előfordulhat, hogy processzora nem támogatja ezt a funkciót, vagy csak manuális aktiválást igényel.

De mielőtt megkeresné a lehetőséget, és megpróbálná engedélyezni azt, szánjon egy percet, és fontolja meg, hogy szükség van-e rá. Mert a legtöbb felhasználó számára szükségtelen lehet a mag elkülönítése és a kapcsolódó biztonsági szolgáltatások.

A normál vírusok és rosszindulatú programok kezelése hatékonyan a Microsoft Windows Defender segítségével. Hacsak a rendszer nem tartalmaz olyan érzékeny adatokat, amelyek kifejezetten célzott hackerek célpontjai lehetnek, nincs igazán szüksége veremvédelemre a számítógépén.

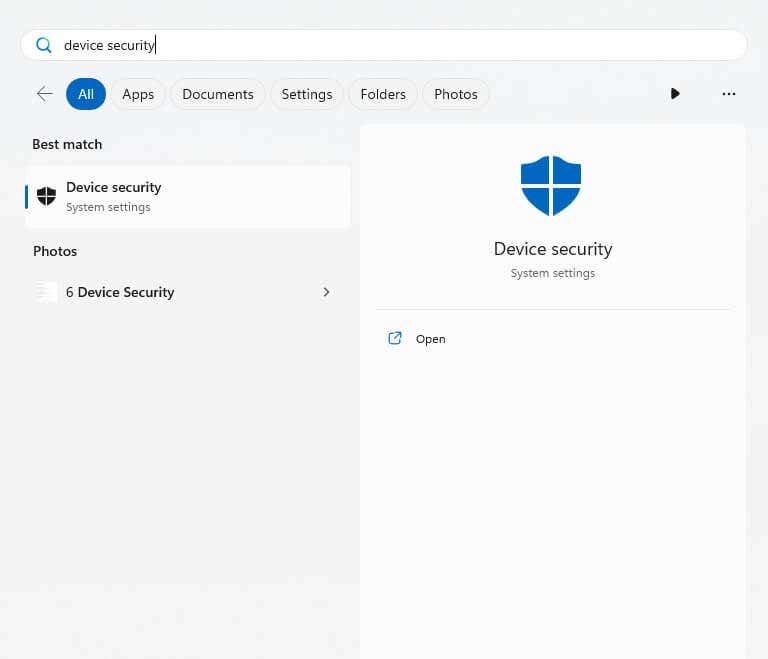

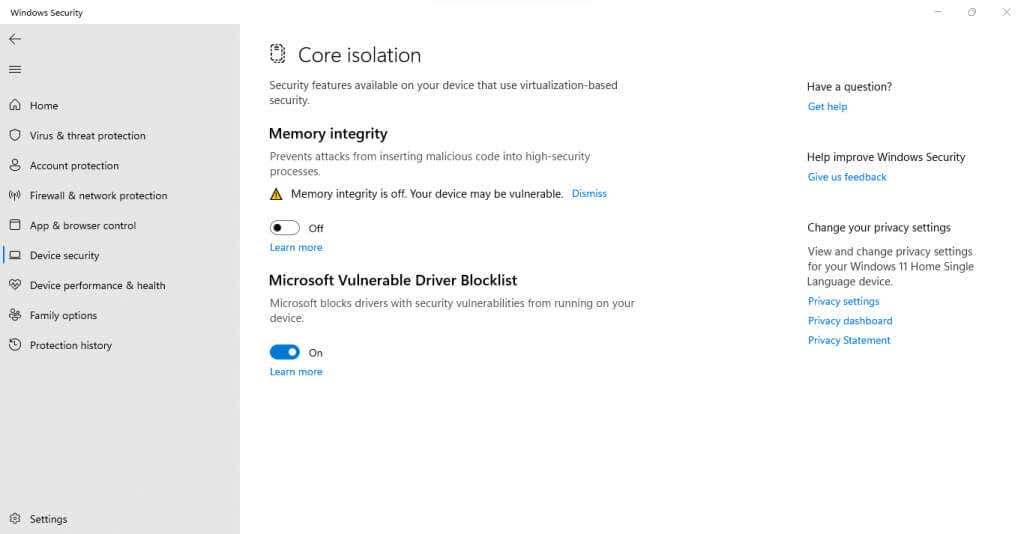

De ha szeretné engedélyezni a funkciót, a következőképpen teheti meg:

Ha látja a lehetőséget, de ki van szürkítve, akkor csak a engedélyezze a virtualizációt a BIOS-ban és a engedélyezze a memória integritását lehetőséget kell megadnia. Ha ezt megtette, bekapcsolhatja a Kernel módú, hardver által kikényszerített veremvédelmet. Indítsa újra a számítógépet, és a módosítás életbe lép.

A funkciót időnként blokkolják az inkompatibilis illesztőprogramok, ekkor eltávolíthatja az illesztőprogramok frissítését. Bár ez a probléma az elmúlt néhány frissítés után kevésbé gyakori.

Megéri a kernel módú, hardveresen kikényszerített veremvédelem a Windows 11 rendszerben?

A Windows 11 számos fejlett biztonsági funkciót tartalmaz, amelyek még a leghivatottabb hackelési kísérletektől is elriasztanak. A legtöbb ilyen funkció, például a TPM vagy a Biztonságos rendszerindítás, alapértelmezés szerint engedélyezett a támogatott rendszereken.

A Kernel módú, hardver által kényszerített veremvédelem azonban más. Mivel kismértékben befolyásolhatja a teljesítményt, és a legtöbb rendszer számára nem nélkülözhetetlen, manuálisan kell engedélyezni. Nem is beszélve a szolgáltatás szigorúbb hardverkövetelményeiről, ellentétben a TPM-mel, amely szinte univerzális még a valamivel régebbi chipeken is.

Ha tehát látja ezt a lehetőséget az Eszközbiztonság ablakban, és aggódik az alacsony szintű vírustámadások miatt, engedélyezheti a hardver által kényszerített veremvédelmet a tökéletes biztonság érdekében. Ha a teljesítményre gyakorolt hatás észrevehetővé válik, bármikor újra letilthatja.

.